Dokumentenbetrug mit OpenCV in Python erkennen: reale Tests und Grenzen.

Komparative

Letzte Aktualisierung:

January 23, 2026

5 Minuten

Rechnungsbetrug wird häufig als seltenes oder außergewöhnliches Risiko wahrgenommen. In der Realität zählt er jedoch zu den häufigsten Ursachen finanzieller Verluste in Unternehmen jeder Größe. Gefälschte Rechnungen, Lieferantenimitation, Zahlungsumleitung oder die gezielte Ausnutzung interner Freigabeprozesse umgehen weiterhin klassische Kontrollmechanismen.

Wie Rechnungsbetrug funktioniert, typische Warnsignale und warum klassische Kontrollen nicht ausreichen.

Rechnungsbetrug bezeichnet vorsätzliche Handlungen mit dem Ziel, unberechtigte Zahlungen über Rechnungsprozesse zu erlangen. Dazu gehören unter anderem Rechnungen für nicht erbrachte Leistungen, die Nachahmung legitimer Lieferanten oder die Umleitung von Zahlungen auf betrügerische Bankkonten.

Besonders effektiv ist Rechnungsbetrug, weil er alltägliche Geschäftsabläufe imitiert. Betrüger verwenden bekannte Formate, realistische Vorlagen und standardisierte Formulierungen. Mit zunehmendem Rechnungsvolumen werden einzelne Abweichungen immer schwerer zu erkennen, wodurch betrügerische Rechnungen unbemerkt durchlaufen können.

Rechnungsbetrug beruht selten auf einem einzelnen, offensichtlichen Fehler. Meist entsteht er durch die Kombination vieler kleiner Warnzeichen. Eine fehlende Referenz, ein ungewöhnlicher Betrag oder unerwartete Lieferantendaten wirken isoliert betrachtet oft harmlos.

Erst im Zusammenspiel offenbaren diese Abweichungen wiederkehrende Muster. Eine wirksame Erkennung erfordert daher, Rechnungen nicht isoliert zu prüfen, sondern Zusammenhänge über Zeit und Daten hinweg zu analysieren.

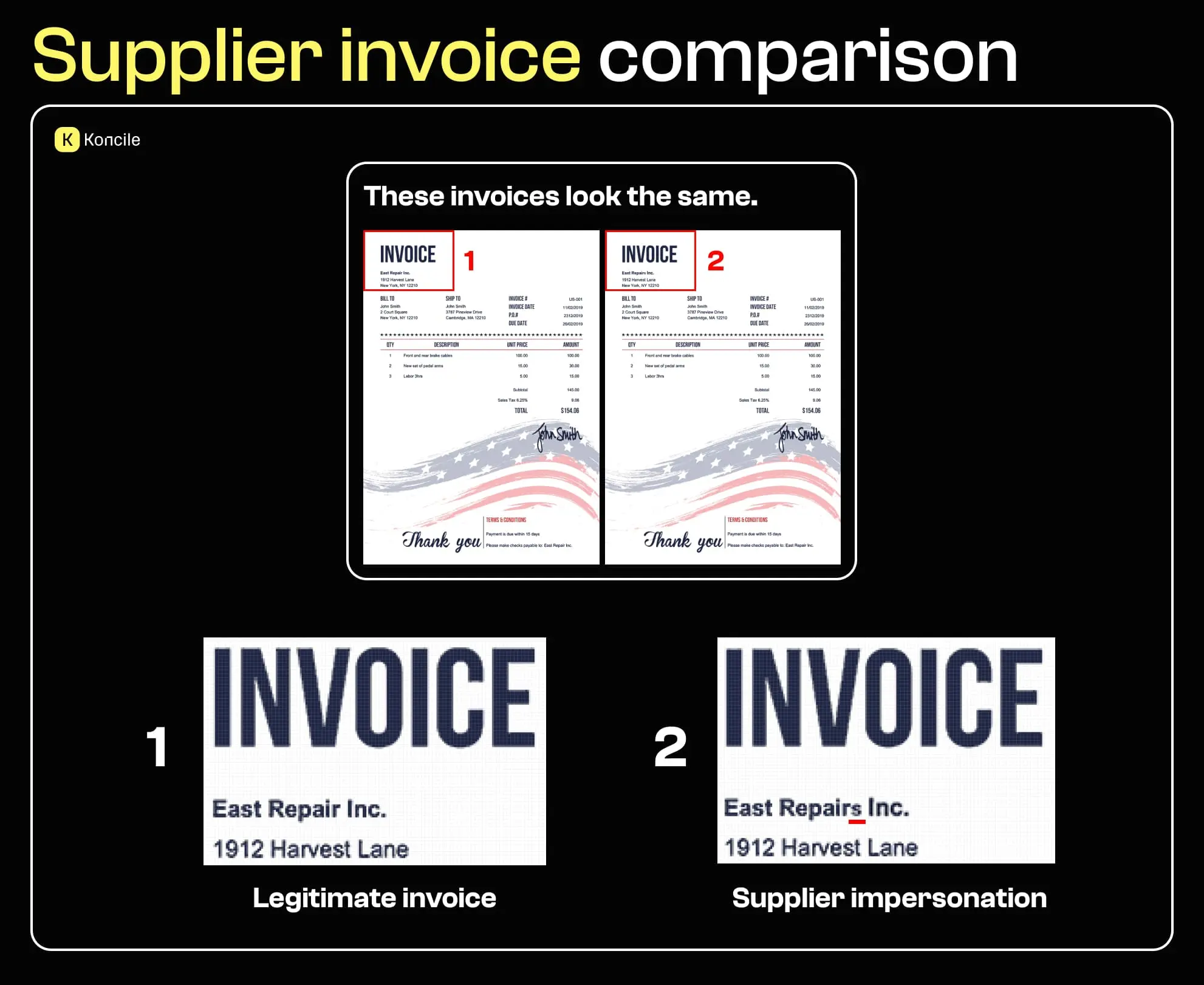

Lieferantenbezogener Betrug ist einer der häufigsten Einstiegspunkte für Rechnungsbetrug. In manchen Fällen existiert der angebliche Lieferant überhaupt nicht. In anderen Fällen wird die Identität realer Unternehmen missbraucht, um betrügerische Rechnungen auszustellen.

Diese Rechnungen wirken oft glaubwürdig. Firmenname, Adresse und Layout erscheinen legitim, was die Erkennung erschwert, sofern keine Überprüfung der Lieferantenhistorie, Konsistenz und Zahlungsdaten erfolgt. Selbst professionell gestaltete Dokumente können täuschen, weshalb eine rein visuelle Prüfung nicht mehr ausreicht.

Die zweite Rechnung lässt sich nur deshalb als betrügerisch erkennen, weil der tatsächliche Firmenname bekannt ist und eine minimale Abweichung auffällt.

Viele Betrugsfälle beginnen nicht mit gefälschten Dokumenten, sondern mit kompromittierter Kommunikation. Durch Phishing oder gestohlene Zugangsdaten erhalten Angreifer Zugriff auf echte E-Mail-Verläufe zwischen Lieferanten und Finanzabteilungen.

Innerhalb bestehender Konversationen können sie manipulierte Rechnungen versenden, Anhänge austauschen oder dringende Zahlungsänderungen verlangen. Da der Kontext authentisch wirkt, umgehen diese Angriffe häufig visuelle und prozessuale Kontrollen.

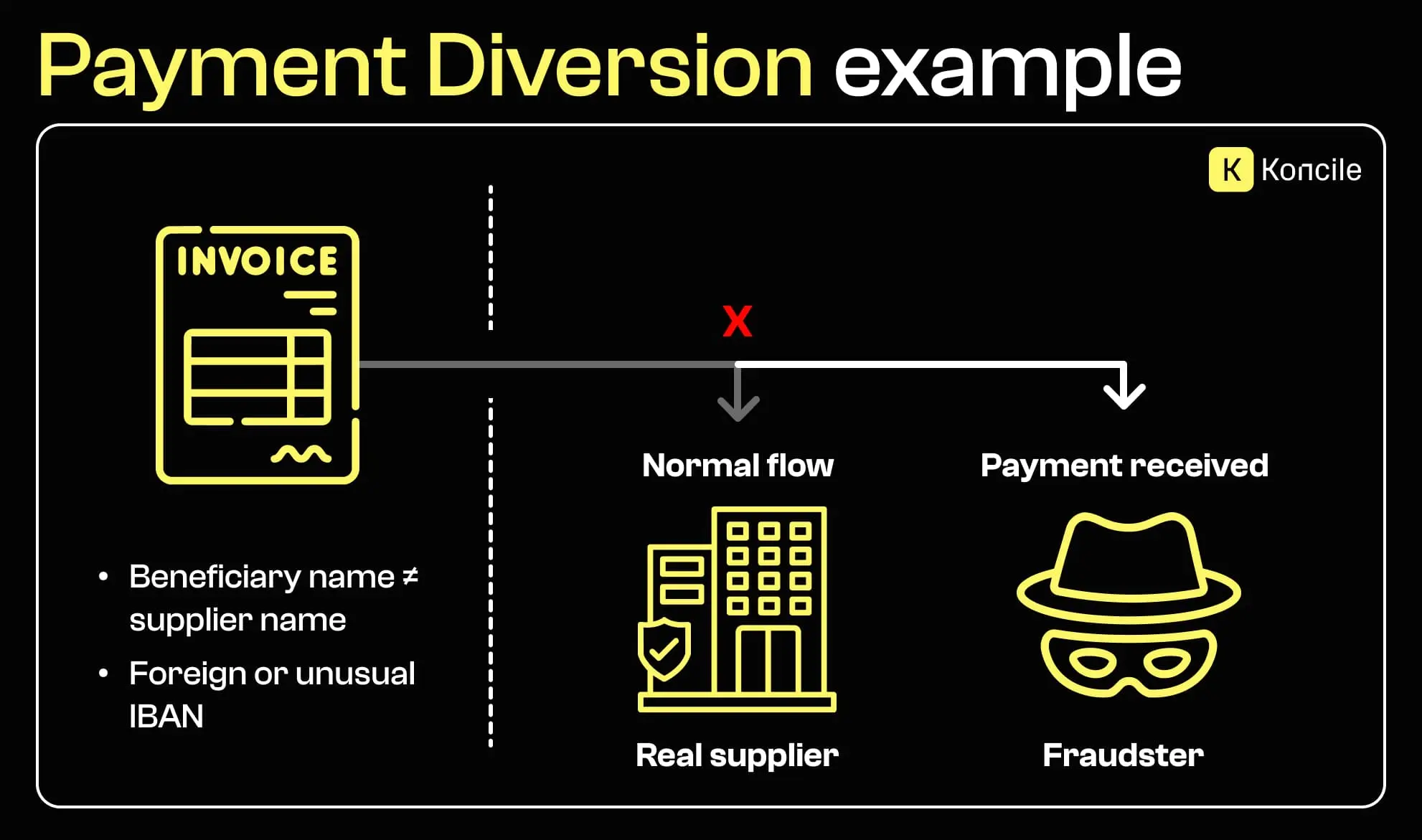

Die Umleitung von Zahlungen zählt zu den finanziell schädlichsten Formen des Rechnungsbetrugs. Die Rechnung selbst kann legitim erscheinen, während die Bankverbindung so verändert wurde, dass Zahlungen auf ein betrügerisches Konto fließen.

Unstimmige Kontoinhabernamen, unerklärliche ausländische Konten oder plötzliche Änderungen der Zahlungsanweisungen sind typische Warnsignale. In der Praxis erfordert deren Erkennung häufig den Abgleich mit früheren Zahlungen oder externen Daten, etwa durch Datenextraktion für Kontoauszüge.

Betrügerische Rechnungen arbeiten oft mit Unklarheiten. Fehlende Rechnungsnummern, unpräzise Datumsangaben oder unvollständige Verkäuferinformationen erschweren die Prüfung und reduzieren die Nachvollziehbarkeit.

In manchen Fällen sind diese Inkonsistenzen bewusst gewählt. Ungewöhnliche Formatierungen oder unregelmäßige Nummerierungen helfen dabei, sich unauffällig in große Dokumentenmengen einzufügen.

Vage Leistungsbeschreibungen sind ein häufiges Merkmal gefälschter Rechnungen. Begriffe wie „erbrachte Dienstleistungen“ oder „Beratungskosten“ ohne weitere Details erschweren die Überprüfung, ob eine Leistung tatsächlich erbracht wurde.

Fehlende Zeiträume, Ergebnisse oder Vertragsreferenzen verhindern interne Validierungen. Besonders bei hohem Rechnungsvolumen gewinnt die Datenkonsistenz gegenüber dem äußeren Erscheinungsbild an Bedeutung, wie viele Invoice OCR-Anwendungsfälle zeigen.

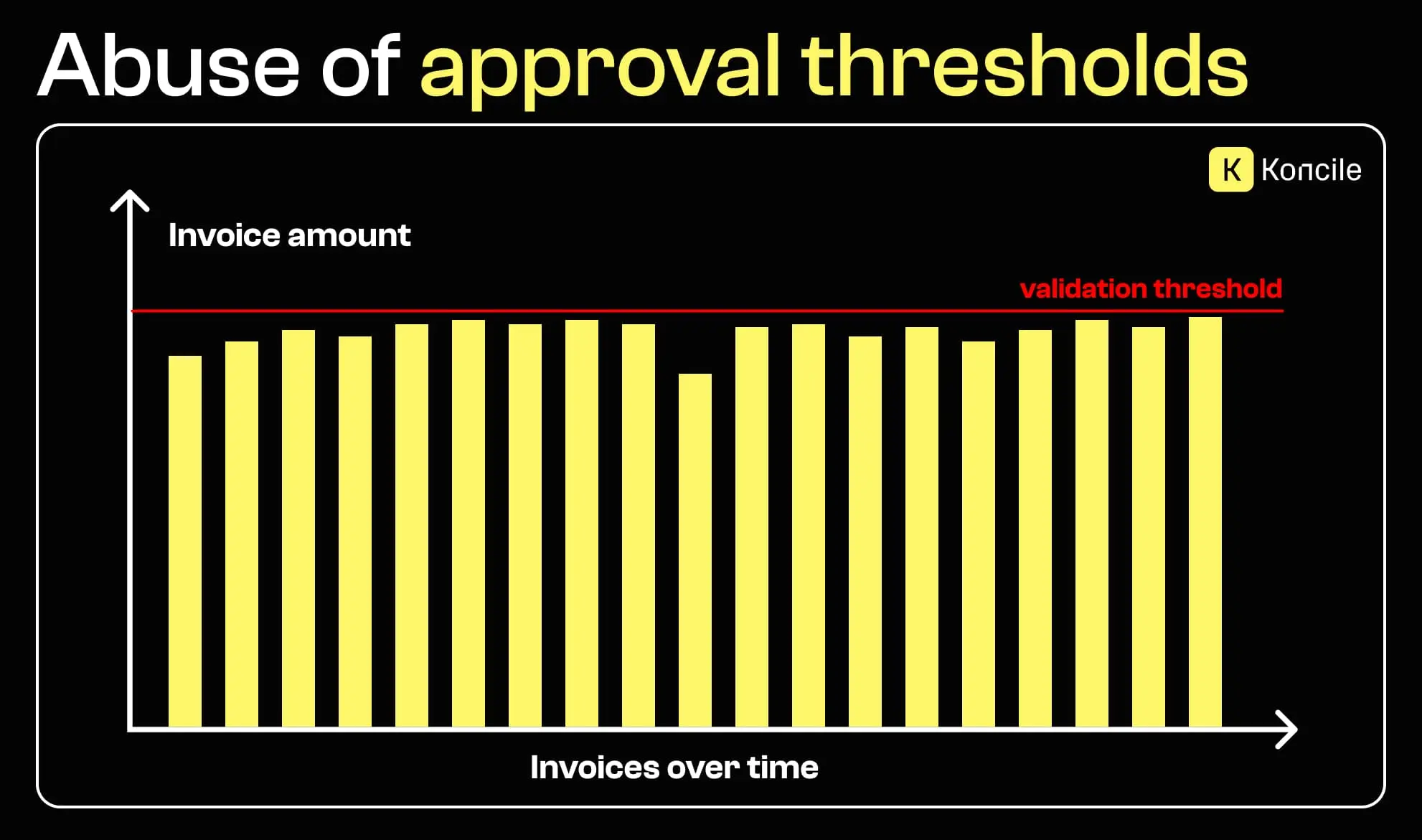

Betrüger kennen häufig interne Freigabeschwellen. Um zusätzliche Prüfungen zu vermeiden, werden Rechnungen knapp unterhalb dieser Grenzen ausgestellt oder Beträge in ähnlicher Höhe wiederholt.

Einzeln betrachtet wirken diese Rechnungen unauffällig. Erst über einen längeren Zeitraum entstehen Muster, die zu erheblichen finanziellen Verlusten führen können.

Jede Rechnung erscheint zulässig – der Betrug wird erst im Gesamtbild sichtbar.

Rechnungsbetrug ist nicht immer extern. In manchen Fällen tragen interne Akteure direkt oder indirekt dazu bei, etwa durch unzureichende Prüfungen oder das Umgehen bestehender Kontrollen.

Eine schwache Funktionstrennung und übermäßiges Vertrauen erhöhen insbesondere in Umgebungen mit hohem Rechnungsaufkommen das Risiko interner Betrugsmuster.

Ein sauberes Layout, ein bekanntes Logo oder eine strukturierte Darstellung garantieren keine Legitimität. Moderne Betrugsrechnungen nutzen realistische Vorlagen und Markenauftritte, die echten Dokumenten stark ähneln.

Eine rein visuelle Prüfung ist daher kein verlässlicher Schutz mehr. Die Erkennung von Rechnungsbetrug erfordert Konsistenzprüfungen über mehrere Datenpunkte hinweg.

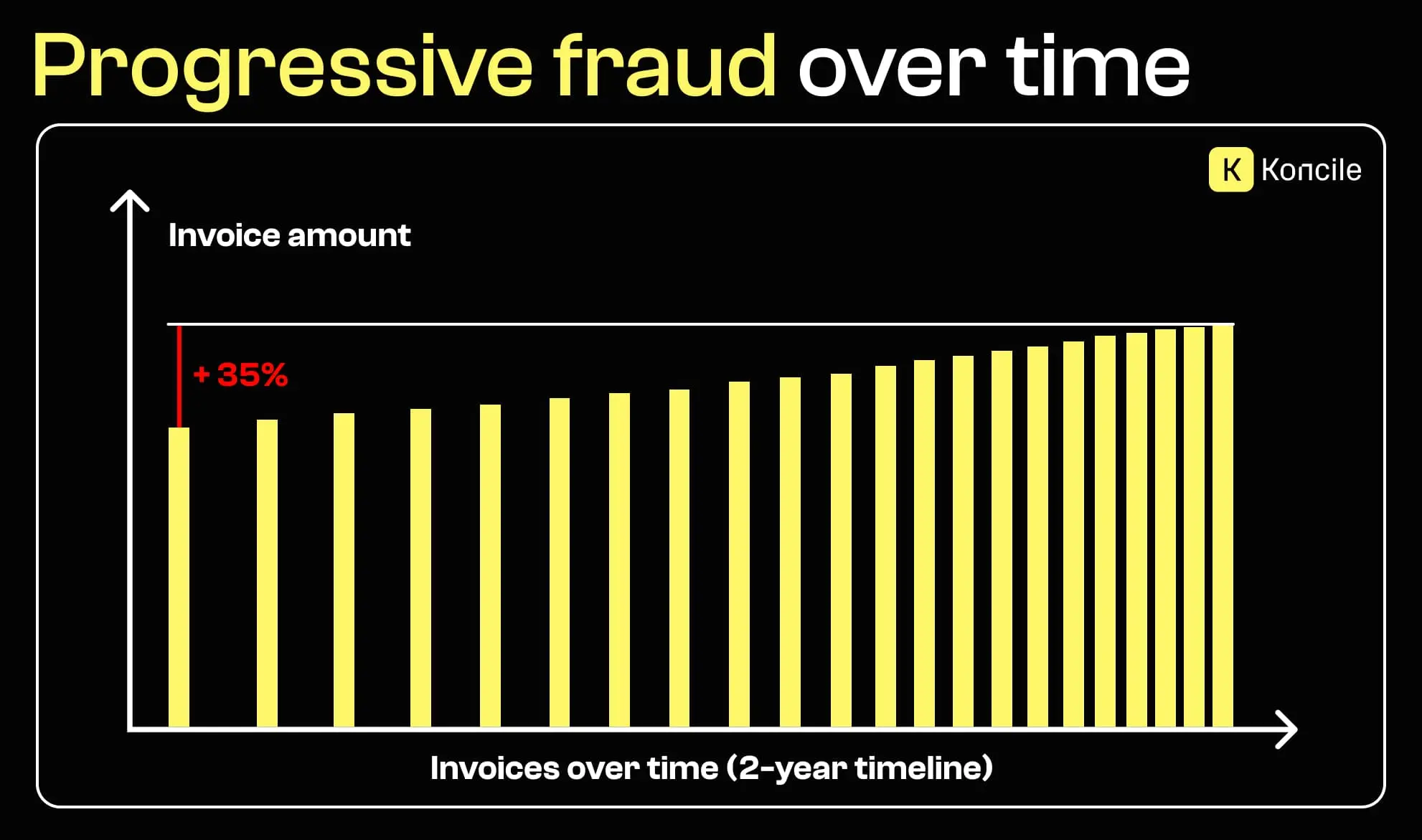

Rechnungsbetrug beginnt selten mit einer großen Auffälligkeit. Häufig entwickelt er sich schrittweise. Beträge steigen langsam, die Rechnungsfrequenz verändert sich oder Leistungsumfänge wachsen ohne formale Genehmigung.

Bei isolierter Betrachtung bleiben diese Trends unsichtbar. Erst eine zeitübergreifende Analyse, wie sie im intelligent document processing eingesetzt wird, macht solche Muster erkennbar.

Manuelle Kontrollen skalieren schlecht mit zunehmendem Rechnungsvolumen. Zeitdruck, repetitive Aufgaben und begrenzte Ressourcen reduzieren die Wirksamkeit menschlicher Prüfungen.

Betrüger nutzen diese Situation, indem sie sich in routinemäßige Prozesse einfügen. Einzelne Prüfungen reichen langfristig nicht aus, um koordinierte oder fortschreitende Betrugsschemata zu erkennen.

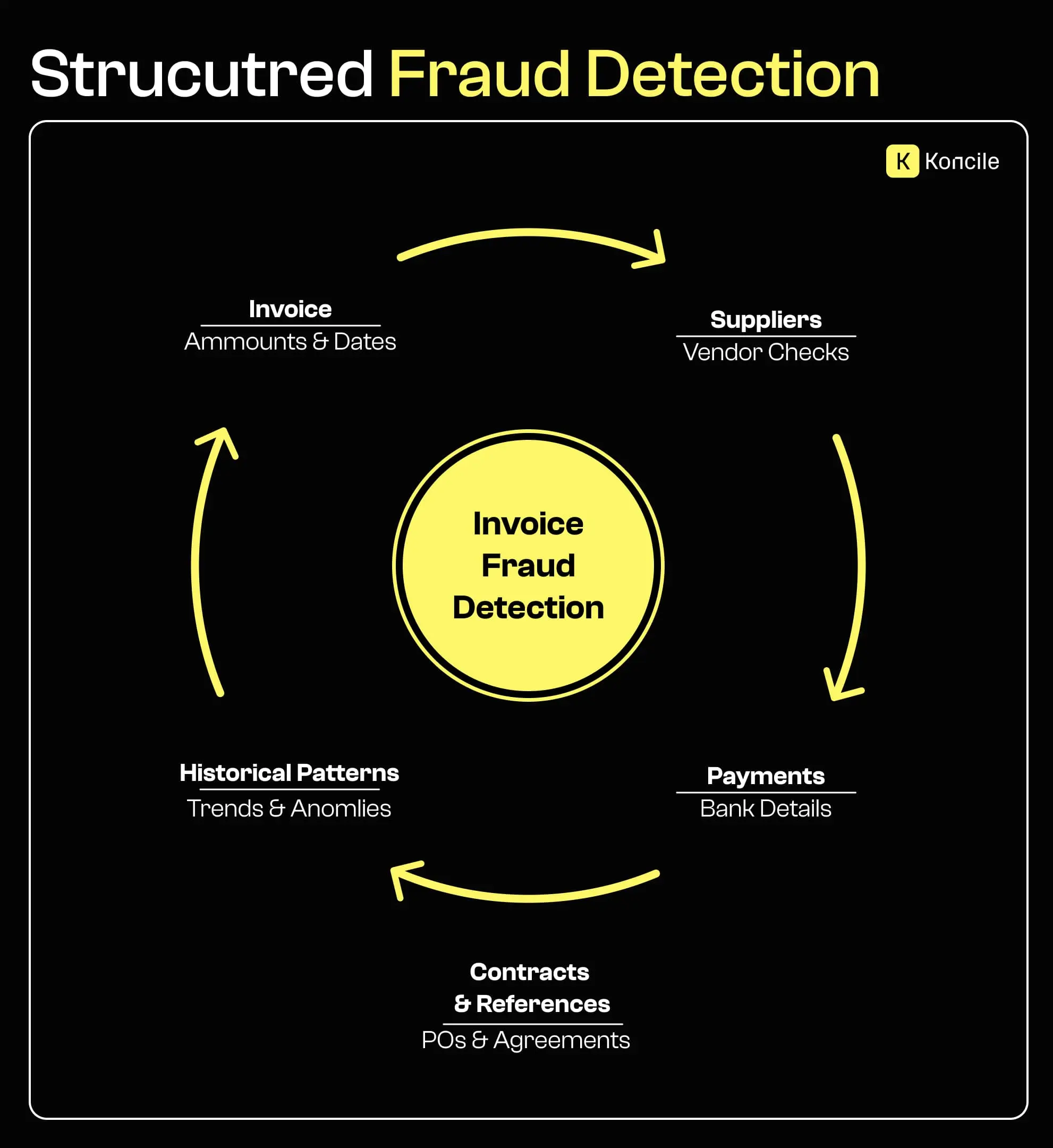

Eine wirksame Erkennung von Rechnungsbetrug erfordert mehr als die Prüfung einzelner Dokumente. Rechnungen müssen mit Lieferanten, Verträgen, Zahlungen und historischen Daten abgeglichen werden.

Der Übergang zu einer strukturierten Erkennung von Dokumentenbetrug ermöglicht es, Inkonsistenzen sichtbar zu machen, die auf Einzelrechnungsebene verborgen bleiben, und reduziert das Risiko komplexer Betrugsmuster deutlich.

Die Auswirkungen von Rechnungsbetrug gehen weit über direkte finanzielle Verluste hinaus. Interne Untersuchungen, Audits und Konflikte mit Lieferanten belasten Organisationen nachhaltig.

Wiederholte Vorfälle untergraben das Vertrauen in Finanzprozesse und erhöhen operative Reibungsverluste. Prävention wird damit zu einer Frage der organisatorischen Widerstandsfähigkeit.

Rechnungsbetrug beruht selten auf einem einzelnen, offensichtlichen Fehler. Er entsteht durch eine Kombination kleiner Signale, operativen Drucks und fehlgeleiteten Vertrauens in scheinbar legitime Dokumente. Mit zunehmendem Rechnungsvolumen müssen Unternehmen von reaktiven Prüfungen zu konsistenten, strukturierten Erkennungsansätzen übergehen, um Risiken vor der Zahlung zu begrenzen.

Wechseln Sie zur Dokumentenautomatisierung

Automatisieren Sie mit Koncile Ihre Extraktionen, reduzieren Sie Fehler und optimieren Sie Ihre Produktivität dank KI OCR mit wenigen Klicks.

Ressourcen von Koncile

Dokumentenbetrug mit OpenCV in Python erkennen: reale Tests und Grenzen.

Komparative

Praxisvergleich von 5 Open-Source OCR APIs: Integration, JSON-Output und Implementierungsaufwand.

Komparative

Yann LeCuns Vision für die Zukunft der KI jenseits von LLMs und AGI.

Komparative